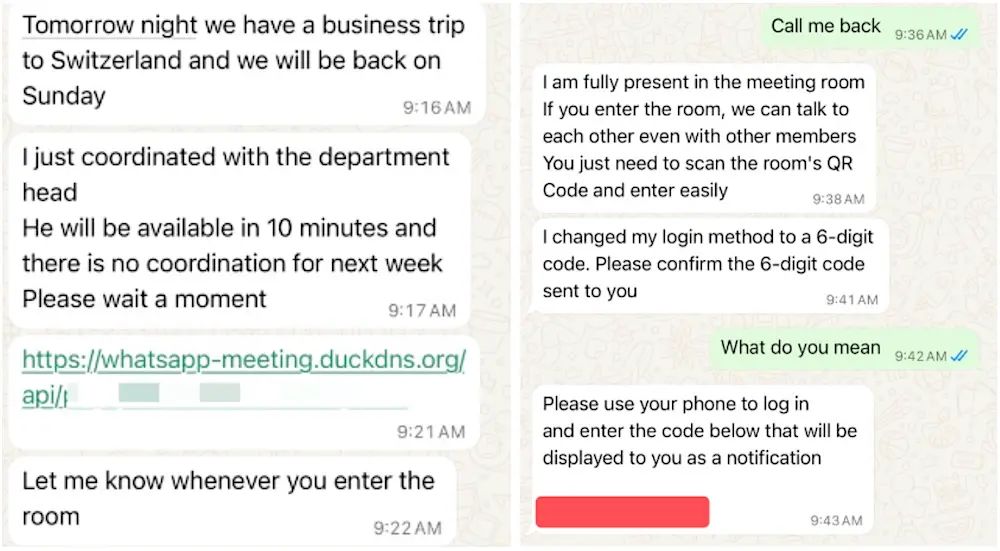

周二,居英伊朗活动人士纳里曼·加里布(Nariman Gharib)在社交平台上公布了其通过WhatsApp收到的可疑网络钓鱼链接截图,并提醒公众“不要点击可疑链接”。加里布表示,这一攻击行动针对与伊朗事务相关的人士,其中包括他本人。

该行动发生时,伊朗正经历其历史上持续时间最长的全国性互联网中断,国内反政府抗议及相关暴力镇压仍在持续。在此背景下,围绕伊朗及其主要对手的网络攻防活动备受关注。

加里布在公开截图后不久,将完整钓鱼链接及其自行撰写的调查报告提供给TechCrunch。TechCrunch在获取钓鱼网页源代码并征询安全研究人员意见后认为,该行动旨在窃取Gmail及其他在线服务的登录凭证,入侵WhatsApp账户,并尝试通过位置数据、照片和音频录音对目标进行监控。

目前尚无证据表明幕后黑客身份,其可能与政府有关、从事间谍活动,或具有经济动机,亦不排除多重属性并存的可能性。

暴露的服务器与受害者构成

TechCrunch在分析过程中发现,攻击者用于接收受害者输入数据的服务器未设置访问密码,导致存储在其上的受害者响应记录可被实时查看。相关文件显示,已有数十名受害者在钓鱼页面中输入了账户凭证,面临被入侵风险。

从暴露的数据看,受害者包括一名从事国家安全研究的中东学者、一家以色列无人机制造商的负责人、一名黎巴嫩高级内阁部长、至少一名记者,以及居住在美国或使用美国电话号码的个人。

在对加里布提供的材料进行核实并验证其大部分发现后,TechCrunch对该事件进行了披露。目前相关钓鱼网站已无法访问,但尚不清楚是攻击者主动关闭,还是服务提供方采取了措施。

利用动态DNS隐藏钓鱼页面

据加里布介绍,他收到的WhatsApp消息中包含一个可疑链接,点击后会在浏览器中加载钓鱼页面。该链接显示,攻击者使用了名为DuckDNS的动态DNS服务,将duckdns.org子域名指向实际托管钓鱼页面的服务器。

动态DNS服务允许用户将易记域名映射到IP地址可能频繁变动的服务器。根据目前掌握的信息,攻击者疑似借此隐藏钓鱼页面真实位置,并使链接在外观上更接近合法的WhatsApp相关链接。

钓鱼页面实际托管在域名alex-fabow.online之上,该域名于2025年11月初首次注册。该服务器还托管了多个结构相似的相关域名,包括meet-safe.online和whats-login.online,显示此次行动可能同时针对多个虚拟会议或通讯服务。

目前尚不清楚DuckDNS链接在受害者浏览器加载时的具体重定向逻辑,也不清楚其如何为不同受害者选择具体钓鱼页面,可能与从用户设备获取的环境信息有关。由于钓鱼页面无法在TechCrunch的浏览器环境中正常加载,研究人员主要通过阅读源代码来还原攻击流程。

针对Gmail凭证和两步验证的钓鱼

源代码显示,受害者点击钓鱼链接后,可能被引导至伪造的Gmail登录界面,或被要求输入电话号码,随后进入一套旨在窃取密码及两步验证(2FA)代码的流程。

TechCrunch发现,钓鱼页面代码存在至少一个明显缺陷:通过修改浏览器地址栏中的钓鱼页面URL,可以直接访问攻击者服务器上的一份记录文件。该文件详细列出超过850条受害者在攻击流程中提交的信息,包括用户名、密码、错误尝试记录以及两步验证代码,实际效果类似键盘记录器。

记录文件还包含每位受害者的用户代理字符串,显示访问者所使用的操作系统和浏览器版本。相关数据表明,此次行动并未局限于单一平台,而是同时针对Windows、macOS、iPhone和Android用户。

从这些记录可重建部分受害者的受骗过程。例如,有受害者多次在伪造的Gmail登录页面输入邮箱凭证,直至输入正确密码。随后,同一受害者又输入了通过短信收到的两步验证代码。研究人员通过谷歌两步验证码特有的格式(通常为“G-xxxxxx”加六位数字)识别出这些记录。

WhatsApp账户劫持与浏览器数据请求

除窃取邮箱等账户凭证外,该行动还尝试通过浏览器接口获取受害者位置、照片和音频等数据。

在加里布的案例中,点击钓鱼链接后,浏览器会打开一个伪装成WhatsApp页面的界面,页面上显示一个二维码,并声称扫描后可进入虚拟会议室。加里布表示,该二维码由攻击者生成,受害者扫描或点击后,其WhatsApp账户会被关联到攻击者控制的设备,使攻击者能够访问受害者的聊天和账户数据。这一做法利用了WhatsApp的设备关联功能,与此前针对Signal等通讯应用的类似攻击手法相近。

TechCrunch邀请Granitt创始人、安全研究员鲁娜·桑德维克(Runa Sandvik)对钓鱼页面代码进行审查。桑德维克发现,页面加载时会触发浏览器权限请求,要求访问用户位置(通过navigator.geolocation)以及照片和音频(通过navigator.getUserMedia)。

如果受害者同意授权,浏览器会立即将其地理坐标发送至攻击者服务器,并在页面保持打开状态期间每隔数秒持续更新位置数据。代码还显示,攻击者可每三到五秒调用设备摄像头拍照并录制音频片段。不过,TechCrunch在攻击者服务器上尚未发现已保存的位置、音频或图像文件。

受害者规模、时间线与可能归属

目前尚无法确定此次行动的具体幕后方。现有证据显示,攻击者已成功获取部分受害者凭证,且类似钓鱼活动未来可能以不同形式再次出现。

从已知信息看,确认遭攻击的受害者数量不足50人,涵盖库尔德社区普通成员、学者、政府官员、企业高管,以及更广泛的伊朗侨民和中东地区其他高层人士。研究人员认为,可能存在尚未被发现的更多受害者,这对于厘清整体目标范围及潜在动机具有重要意义。

政府支持行为者的可能性

目前尚不清楚攻击者窃取凭证和劫持WhatsApp账户的具体目的。研究人员指出,若为政府支持的团体,其可能试图获取政治人物、记者等高价值目标的邮箱密码和两步验证代码,以访问私人或机密通信内容。

在伊朗当前对外信息流动受限的环境下,无论是伊朗政府,还是对伊朗事务感兴趣的其他国家政府,都可能希望了解与伊朗相关的有影响力人士的通信对象及内容。从时间点和被攻击人群构成来看,有观点认为此次钓鱼行动可能与针对特定人员的信息收集活动有关。

TechCrunch邀请Citizen Lab安全研究员、移动间谍软件专家加里·米勒(Gary Miller)审阅了钓鱼代码及部分暴露数据。米勒表示,该攻击“确实具有伊斯兰革命卫队(IRGC)相关定向钓鱼活动的特征”,指的是伊朗伊斯兰革命卫队此前实施的高度针对性电子邮件攻击。他提到的迹象包括受害者的国际分布、对凭证窃取的侧重、对WhatsApp等主流通讯平台的滥用,以及钓鱼链接中使用的社会工程技巧。

经济动机行为者的可能性

另一方面,若攻击者以经济利益为主要目标,其可能利用窃取的Gmail密码和两步验证代码,针对企业高管等高价值目标,获取邮箱中的专有或敏感商业信息,或通过重置加密货币及银行账户密码实施盗取。

不过,研究人员指出,此次行动对获取受害者位置和设备媒体文件的重视,在典型以经济利益为导向的攻击中并不常见,后者通常对照片和音频录音的需求较低。

TechCrunch还邀请DomainTools威胁研究员伊恩·坎贝尔(Ian Campbell)分析相关域名注册信息。坎贝尔发现,尽管受害者遭攻击的时间与伊朗全国抗议活动重叠,但支撑此次行动的基础设施在数周前已开始搭建。大部分相关域名注册于2025年11月初,另有一枚相关域名早在2025年8月即已创建。坎贝尔将这些域名评估为中高风险,并认为其与以经济利益为驱动的网络犯罪活动存在相似特征。

研究人员还指出,伊朗政府被指有将部分网络行动外包给犯罪黑客组织的做法,以此在针对本国公民的网络攻击中增加溯源难度。美国财政部曾制裁多家伊朗公司,指其作为伊朗伊斯兰革命卫队的掩护实体,参与实施包括定向钓鱼和社会工程在内的网络攻击。

米勒表示,此次事件“再次提醒我们,点击未经请求的WhatsApp链接,无论其看起来多么逼真,都是高风险且不安全的行为”。

报道最后指出,如需与记者进行安全联系,可通过Signal使用用户名“zackwhittaker.1337”。本报道由Zack Whittaker撰写,Lorenzo Franceschi-Bicchierai参与采写。